Как обезопасить себя от шифровальщиков?

Каждая компания может потерять данные. Есть несколько способов:

- Короткое замыкание или резкий скачок напряжения, после которого сгорает сервер или СХД.

- Перегрев оборудования или попадание воды.

- Сотрудник случайно “нажал что-то, и оно исчезло” (человеческий фактор).

- Сотрудник специально “нажал что-то, и оно исчезло” (сознательная диверсия ради мести или заработка).

- В сеть попал вирус-шифровальщик. Данные остались, а пользоваться ими нельзя.

Последний вариант кажется наименее вероятным, ведь после известных атак Petya и WannaCry компании должны были усилить свою защиту и больше не допустить проникновения в сеть подобных вирусов.

Но ситуация стала только печальней.

Текущая ситуация

По данным securitylab.ru, произошёл настоящий взрыв подобных атак. С 2018 по 2019 их количество выросло на 500%!

В том же 2019 году было много атак, которые принесли огромные убытки.

Так, оказались зашифрованы компьютеры администрации города Балтимор. Восстановление заняло месяц и стоило 4,6 миллионов долларов. Норвежская компания Norsk Hydro потеряла от атаки LockerGoga 50 миллионов евро.

Пандемийный 2020 только усугубил ситуацию.

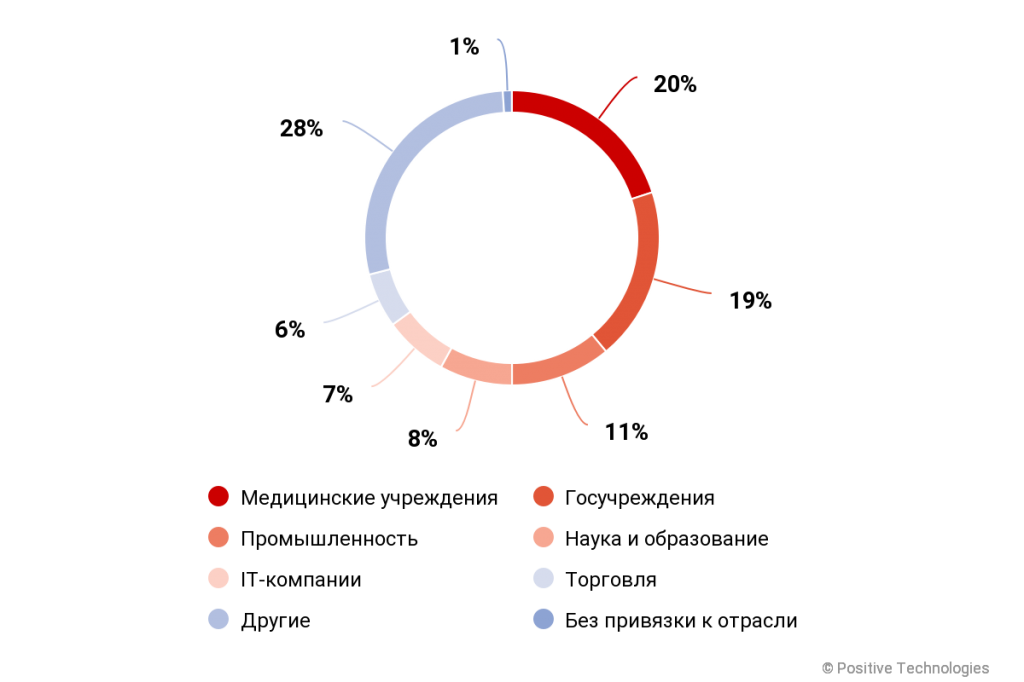

Атакам часто подвергались медицинские учреждения, что чревато не только остановкой работы больницы, но и потерей большого количества протоколов лечения.

Представьте себе пациентов, которые проходят многолетние курсы лечения и в один момент исчезают все записи о процедурах. Как правильно назначить лекарство или обследование? Только на основе рассказов самого пациента и опыта врача. Пострадали медицинский центр Университета Вермонта, клиники Wyckoff Heights и Sky Lakes, диагностические центры. В 2021 уже зафиксированы атака на российские лечебные учреждения.

А недавно компания Bakker Logistiek (крупнейший поставщик продуктов в Голландии) лишила многие магазина сыра. Просто, потому что компьютеры Bakker Logistiek оказались беззащитны перед шифровальщиком.

В целом мировая ситуация с шифровальщиками выглядит следующим образом. Данные взяты из исследования компании Positive Tecnologies.

Перемены в поведении

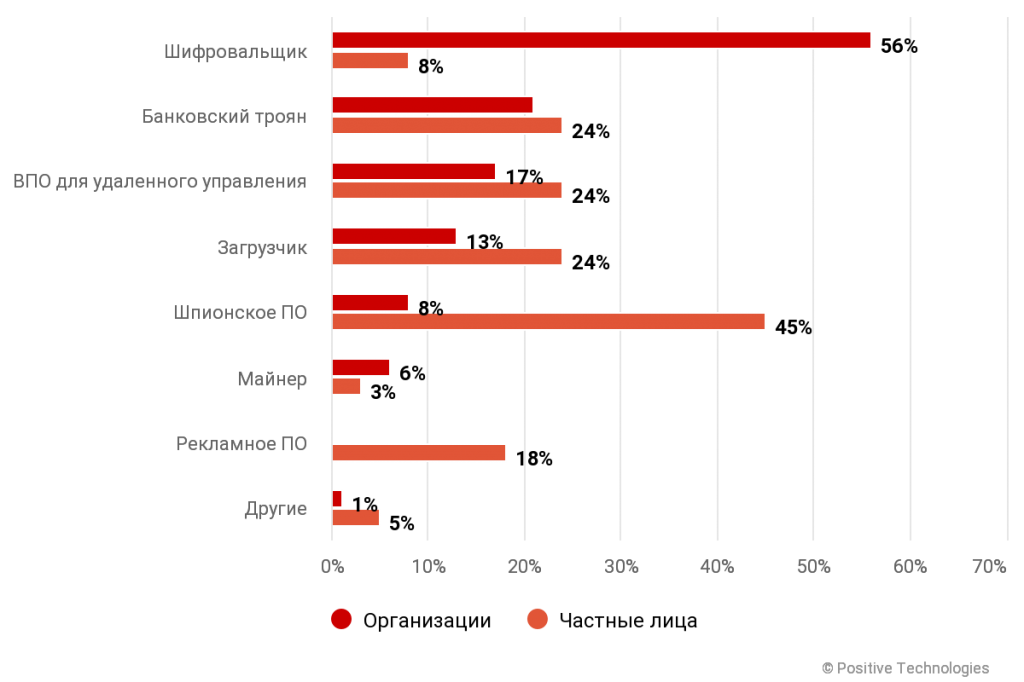

Шифровальщики до сих пор используют для получения прибыли (в биткоинах). А заодно хищения информации или сознательного её уничтожения.

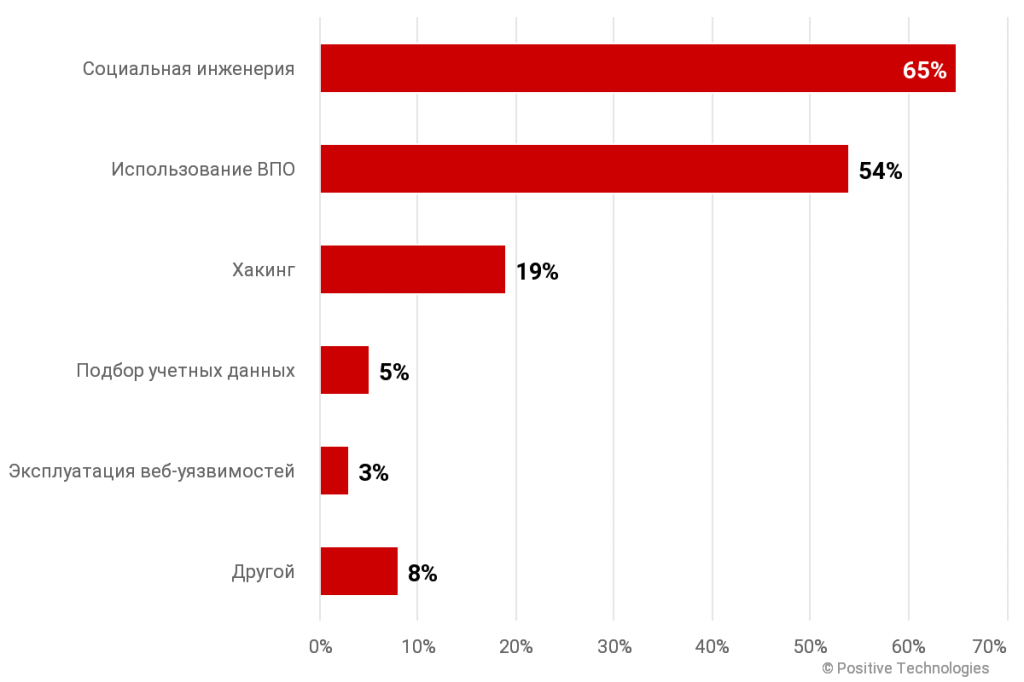

Но немного изменились методы проникновения в сеть компаний. В том же отчёте Positive Technologies есть такая статистика по атакам на IT-компании:

Эти данные можно использовать и для описания других сфер, хоть и с некоторыми поправками.

Как видно из цифр, вредоносное ПО всё ещё остается популярным и рабочим средством для атак. При этом шифровальщики попадают в компьютеры пользователей и через фишинговые письма.

Но не менее интересны истории, связанные с социальной инженерией. Так, преступники могут подделывать письма от доверенных контрагентов. Как это работает?

Преступники тщательно изучают компанию-жертву, в том числе подрядчиков и клиентов, проникают в их сети или устройства, начинают читать переписку. На её основе они генерируют собственные письма, которые невозможно отличить от настоящих. Ещё они могут захватить адрес электронной почты или подделать его.

Затем начинается обычная переписка, но уже не между заказчиком и подрядчиком, а жертвой и мошенниками. Такое проникновение может занимать несколько месяцев.

Подобная атака по цепочке хоть и растянута по времени и требует особой подготовки, куда более эффективна, чем лобовая. А сети подрядчиков, как правило, защищены хуже.

Работник — это дверь без замка

Другим источником для проникновения стали сами сотрудники компаний, а также желание срезать затраты.

Мы уже несколько раз писали о концепции BYOD — “Принеси свой собственный девайс”. Концепция проста: сотрудники используют собственные ноутбуки-смартфоны-планшеты для выполнения рабочих задач. С одной стороны компания экономит на покупке и обслуживании устройств, а с другой открывает огромную дыру в системе безопасности.

И массовые карантины 2020, когда удаленка стала обязательной для всех, стали настоящим раздольем для киберпреступников. В прошлом году было на 73,4% преступлений больше, чем в 2019.

Такой рост отчасти можно объяснить как раз тем, что многие стали использовать собственные устройства для работы. И далеко не все пользователи используют антивирус (особенно на гаджетах с Android), а тем более умеют отличать простое письмо от фишингового.

И, судя по динамике прошлых годов, количество атак с использованием шифровальщиков не будет уменьшаться. Тем более, что уже появились RaaS-сервисы, которые позволяют взять в аренду ransomware продукты.

Что делать для защиты от шифровальщиков

Защита от шифровальщиков может быть только комплексной. Приведем несколько рекомендаций, как можно снизить вероятность проникновения киберпреступников в вашу компанию.

Аудит

Проведите полную проверку вашей инфраструктуры. В ходе него вам нужно ответить на много вопросов. Вот только некоторые из них:

- У вас настроена система резервного копирования?

- А насколько ваши бекапы актуальны и работоспособны?

- У вас есть устройства, которые работают в сети, но вы о них давно забыли? Или может даже не знали?

- У всех ли сотрудников правильно настроены политики доступа к данным? Может у кого-то их слишком много.

- Как вы защищаете входящие подключения?

- Ваши сотрудники имеют представление об основах ИБ?

На самом деле таких вопросов очень много и не у всех будут приятные для вас ответы.

Резервное копирование

Если у вас нет системы резервирования данных, вам она нужна была ещё вчера. Копии нужно делать в прямой зависимости от их важности: чем боле критичны для работы файлы и базы, тем чаще им нужен бекап.

Сами копии нужно хранить на сетевом диске, отдельном физическом носителе (а лучше двух), при желании в защищённом облаке.

Подробней вы можете прочитать в нашей статье.

Продукты для защиты

Универсального решения нет, поскольку многое зависит от размеров компании и текущих инструментов защиты. Но вам точно понадобятся:

- Антивирус (в том числе для компьютеров и смартфонов конечных пользователей)

- Фаервол или межсетевой экран

- “Песочница” для проверки всех входящих файлов

- Система защиты почты от фишинговых писем

- Система мониторинга текущих подключений с возможностью отслеживания нетипичного поведения

Полный комплекс продуктов для защиты можно определить только после подробной проверки вашей инфраструктуры.

Обучение сотрудников

Нужно постоянно поддерживать актуальные знания работников об угрозах: проводить тренинги, делать информационные рассылки, проводить мониторинг знаний сотрудников.

Ещё хорошо периодически проводить поддельные фишинговые рассылки проверять насколько хорошо сотрудники усвоили знания. С тем, кто усвоил плохо проводить серьёзные беседы.

Итоги

Шифровальщики — только часть всевозможных кибератак. Но возможные потери от него измеряются не только деньгами, но и временем простоя вашей организации.

Мы прекрасно понимаем, что не всегда есть возможность провести полный аудит, провести пен-тесты и обучение сотрудников, подобрать и настроить средства защиты.

Поэтому мы предлагаем свои услуги по проверке, выявлению проблем и защите вашей компании. Главное помнить, что защита данных и устройств компании — это процесс с большим количеством параллельных задач, который требует времени и знаний специалистов.

Со своей стороны мы готовы выполнить задачи максимально быстро и без отрыва сотрудников от работы. У нас есть необходимые сертификаты (в том числе ФСБ), нужные инструменты и компетенции.

Мы на связи и всегда готовы прийти вам на помощь.